Projets de technologies de l information

Services numériques robustes et infrastructure cœur pour les réalités africaines, incluant faible bande passante, équipes bilingues, alimentation intermittente et conditions de terrain exigeantes.

Nous construisons l ossature numérique de l administration, des opérateurs et de l industrie. Nos équipes livrent des applications web et mobiles, des API sécurisées, l identité et l accès, des plateformes de données et des intégrations qui simplifient les opérations et rendent les services efficaces à grande échelle.

Les solutions sont multilingues, prêtes pour le hors ligne et sécurisées dès la conception. Nous déployons sur le cloud ou sur site au Sénégal pour répondre aux exigences de résidence et de souveraineté des données, avec supervision, sauvegardes et procédures claires pour une exploitation quotidienne fiable.

Practical. Scalable. Secure. That’s how we turn digital infrastructure into lasting impact.

Ce que nous livrons

Des sites publics aux plateformes de données d'entreprise, nous concevons pour la fiabilité, la maintenabilité et la souveraineté des données.

Sites web et applications

Sites web professionnels, boutiques en ligne et applications web et mobiles sur mesure avec temps de chargement rapides, accessibilité et expérience utilisateur multilingue.

Services numériques et portails

Portails pour citoyens et entreprises : paiements, permis, gestion des dossiers, notifications et processus de retours.

Infrastructure cœur et hébergement

Cloud ou sur site au Sénégal, orchestration de conteneurs, observabilité, sauvegardes et reprise après sinistre.

Plateformes de données et intégration

Chaînes ETL, lacs de données, files de messages, données de référence et intégrations OpenAPI avec les systèmes existants.

Terrain et IoT

Télémétrie depuis capteurs et passerelles, alertes, état des actifs et synchronisation hors ligne pour les équipes terrain.

Sécurité, identité et accès

Authentification unique, contrôle d'accès basé sur les rôles, authentification multifacteur, journaux d'audit et gestion des secrets.

Projets sélectionnés

Exemples de conception, d'hébergement et d'exploitation de services numériques. Sécurisés, fiables et proposés à des tarifs compétitifs.

Sites, applications et hébergement infogéré

Nous livrons des sites modernes et des applications web et mobiles sur mesure avec back ends sécurisés et intégrations. L'hébergement s'effectue sur les serveurs de BeyeTech avec supervision, sauvegardes et assistance selon SLA à des tarifs compétitifs.

Demander un devis

Ressources de calcul en tant que service

Machines virtuelles et environnements de conteneurs à la demande pour le développement, les tests et la production. Réseau privé, accès VPN, stockage persistant, instantanés et observabilité disponibles sur demande.

Demander des ressources

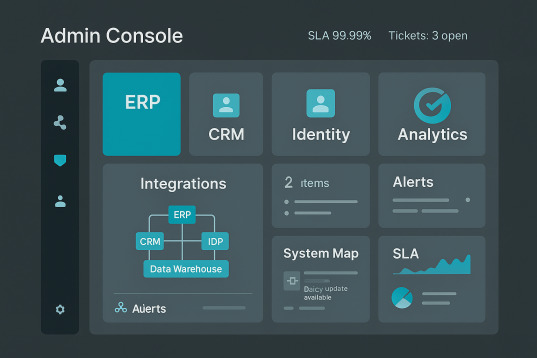

Fournisseur et mainteneur de logiciels d'entreprise

Mise en œuvre, personnalisation et intégration de systèmes d'entreprise tels que ERP et CRM, identité et analytique. Maintenance continue, mises à niveau, renforcement de la sécurité et formation des utilisateurs avec SLA clairs.

Parler à un ingénieurTechnologies et pratiques

- Déploiements cloud, sur site ou hybrides avec services conteneurisés et intégration et livraison continues.

- Sauvegardes automatisées, supervision, alertes et procédures documentées de réponse aux incidents.

- Normes ouvertes dont OpenAPI et OWASP ASVS, avec gestion structurée des changements et relecture par les pairs.

- Choix de souveraineté des données avec hébergement dans le pays ou au sein de la région.

- Accessibilité et localisation en anglais et en français, avec prise en charge d'autres langues.

Modèle de livraison

- Découverte : objectifs, utilisateurs, exigences réglementaires et points d'intégration.

- Conception : parcours utilisateurs, modèles de données, architecture de sécurité et plans de test.

- Réalisation : sprints itératifs avec revues des parties prenantes et déploiements pilotes.

- Mise en production : formation, migration et tests d'acceptation.

- Support : niveaux de service avec supervision, mises à jour et revues de feuille de route.

Sécurité dès la conception

- Chiffrement en transit et au repos, avec gestion robuste des clés et coffre de secrets dédié.

- Contrôle d'accès basé sur les rôles, pistes d'audit détaillées et alertes d'anomalies.

- Pratiques de codage sécurisées avec modélisation des menaces, revues de code et analyses régulières des vulnérabilités.

Conformité et protection des données

- Alignement sur les lois applicables de protection des données et les référentiels sectoriels.

- Politiques claires de conservation des données avec consentement des utilisateurs et gestion des droits.

- Documentation opérationnelle incluant procédures opératoires standard, journaux de changements et rapports d'incident.

Foire aux questions

Prêt à planifier votre projet informatique ?

Parlez nous de vos utilisateurs, intégrations et contraintes et nous proposerons une architecture et une feuille de route adaptées.